Software

AES-256: Qué es y cómo funciona esta robusta encriptación

Millones de personas comparten información sensible a diario, la necesidad de proteger nuestra identidad y asegurar que nadie más pueda acceder a nuestros datos personales es mayor que nunca. Aquí es donde entra en juego el AES-256, un algoritmo de cifrado que garantiza que nuestra información esté segura y fuera del alcance de los intrusos.

Por otro lado, la criptografía de clave pública es más adecuada para el intercambio seguro de claves y la autenticación. Su fortaleza radica en la capacidad de distribuir de manera segura la clave pública, mientras que la clave privada permanece en secreto.

En la práctica, muchos sistemas combinan ambos enfoques: utilizan criptografía asimétrica para el intercambio seguro de la clave simétrica, y luego emplean AES-256 u otros algoritmos simétricos para el cifrado real de los datos. Esto aprovecha las fortalezas de ambos sistemas y proporciona una solución de cifrado robusta y eficiente.

Por otro lado, la criptografía de clave pública es más adecuada para el intercambio seguro de claves y la autenticación. Su fortaleza radica en la capacidad de distribuir de manera segura la clave pública, mientras que la clave privada permanece en secreto.

En la práctica, muchos sistemas combinan ambos enfoques: utilizan criptografía asimétrica para el intercambio seguro de la clave simétrica, y luego emplean AES-256 u otros algoritmos simétricos para el cifrado real de los datos. Esto aprovecha las fortalezas de ambos sistemas y proporciona una solución de cifrado robusta y eficiente.

¿Qué es AES-256?

AES, cuyas siglas corresponden a Advanced Encryption Standard (Estándar de Cifrado Avanzado), es un método de cifrado adoptado por el gobierno de los Estados Unidos en 2001. Desarrollado para reemplazar el antiguo DES (Data Encryption Standard), AES se considera actualmente el estándar de oro en cifrado de datos. El número 256 se refiere a la longitud de la clave de cifrado que utiliza, es decir, 256 bits. AES-256 es conocido por su robustez y alto nivel de seguridad, ya que una clave de 256 bits proporciona una cantidad astronómica de posibles combinaciones (2^256), lo que hace que sea prácticamente imposible de descifrar mediante fuerza bruta. Es un algoritmo de cifrado simétrico, lo que significa que utiliza la misma clave para cifrar y descifrar la información, permitiéndole ser extremadamente rápido y eficiente.Comparación con otros algoritmos de cifrado

AES-256 se destaca por su superioridad frente a otros algoritmos de cifrado populares. Por ejemplo, el antiguo estándar DES (Data Encryption Standard) utilizaba claves de solo 56 bits, lo que lo hacía vulnerable a ataques de fuerza bruta con el avance de la potencia computacional. Incluso su sucesor, el 3DES (Triple DES), que utilizaba claves de 168 bits, no era tan robusto como AES-256. Otros algoritmos como Blowfish y Twofish también son menos seguros que AES-256 debido a su longitud de clave más corta.¿Cómo funciona AES-256?

Proceso de cifrado y descifrado

El cifrado con AES-256 implica varios pasos y rondas de operaciones matemáticas complejas para garantizar que los datos sean completamente incomprensibles para cualquier persona que no posea la clave correcta.- Generación de claves: AES-256 comienza con la generación de una clave de 256 bits. Esta clave es esencial para el proceso de cifrado y descifrado, y debe mantenerse segura.

- Rondas de cifrado: AES-256 realiza 14 rondas de operaciones, que incluyen sustituciones, permutaciones y mezclas. Cada ronda aumenta el nivel de complejidad y hace que el texto cifrado sea más difícil de descifrar sin la clave correcta.

- Sustitución y permutación: En cada ronda, los datos se dividen en bloques más pequeños y se aplican varias transformaciones. Estos bloques se mezclan y permutan, lo que aumenta aún más la complejidad del cifrado.

- Adición de la clave de ronda: En cada ronda, la clave se mezcla con los datos cifrados mediante una operación de XOR (exclusiva OR). Esta adición asegura que incluso el más mínimo cambio en la clave alterará el texto cifrado de manera significativa.

Estrategias de seguridad adicionales

- Vectores de Inicialización (IVs): Se utilizan para asegurar que la misma clave no produzca el mismo texto cifrado cada vez que se usa. Los IVs deben ser únicos y aleatorios para cada operación de cifrado.

- Cifrado en cadena (CBC, ECB): AES puede operar en diferentes modos que agregan capas adicionales de seguridad al proceso de cifrado, como el modo de encadenamiento de bloques (Cipher Block Chaining – CBC) o el modo de bloque electrónico (Electronic Codebook – ECB).

Ejemplo de aplicación práctica

Un ejemplo práctico del uso de AES-256 es la aplicación de mensajería WhatsApp. WhatsApp implementa el cifrado de extremo a extremo utilizando AES-256 para proteger las conversaciones de los usuarios. Cuando envías un mensaje, se cifra en tu dispositivo con una clave de 256 bits antes de ser enviado. Solo el destinatario, con la clave correcta, puede descifrar y leer el mensaje. Incluso WhatsApp no puede acceder al contenido de los mensajes.Adoptación y Usos Comunes de AES-256

El proceso de adopción de AES como estándar fue meticuloso y riguroso, asegurando que el algoritmo elegido ofreciera alta seguridad y excelente desempeño en diversas aplicaciones en el mundo real. A lo largo de los años, AES ha demostrado ser resistente a numerosos tipos de ataques, lo que refuerza su reputación como uno de los mecanismos de cifrado más seguros disponibles.Aplicaciones en la Vida Cotidiana

AES-256 ha encontrado su lugar en múltiples aplicaciones cotidianas que utilizamos a diario:- Bancos y Comercio Electrónico: Las transacciones en línea y los sistemas bancarios dependen de AES-256 para proteger la información financiera de los consumidores y evitar robos y fraudes.

- VPNs (Virtual Private Networks): Al usar AES-256, las VPN aseguran que todo el tráfico de datos entre el dispositivo y el servidor esté encriptado y protegido de cualquier posible intercepción.

- Mensajería Segura: Aplicaciones de mensajería como WhatsApp y Signal implementan AES-256 para garantizar que las comunicaciones sean privadas y seguras.

Implementaciones en Hardware y Software

La versatilidad de AES-256 se extiende a su implementación tanto en hardware como en software. Muchos procesadores modernos incluyen aceleradores de cifrado que permiten realizar la encriptación y desencriptación de AES a velocidades asombrosas sin afectar el rendimiento general del sistema. En el ámbito del software, muchos sistemas operativos y aplicaciones tienen soporte nativo para AES-256. Algunas de las herramientas de cifrado más populares, como VeraCrypt y BitLocker, emplean AES-256 para ofrecer entornos altamente seguros para el almacenamiento de datos.Consideraciones de rendimiento

Uno de los aspectos clave que hizo que AES-256 fuera tan ampliamente adoptado es su capacidad para ofrecer un equilibrio óptimo entre seguridad y rendimiento. A pesar de su alta complejidad y robustez, AES-256 puede ejecutarse de manera eficiente en una amplia gama de dispositivos, desde teléfonos móviles hasta servidores de alto rendimiento, sin comprometer significativamente el rendimiento del sistema.¿Por Qué Deberías Confiar en AES-256?

Con todas las amenazas cibernéticas actuales, contar con un método de cifrado fiable es más importante que nunca. AES-256 no solo ha demostrado ser invulnerable frente a amenazas inmediatas, sino que también cuenta con el respaldo de entidades y estudios internacionales que garantizan su eficacia y solidez. Diferentes estudios científicos y pruebas realizadas por NIST (National Institute of Standards and Technology) han confirmado repetidamente que AES-256 sigue siendo una de las tecnologías de cifrado más seguras disponibles. Esto lo convierte en el estándar dorado para cualquier organización o individuo interesado en proteger información sensible contra posibles ataques.Criptografía de Clave Pública vs Criptografía Simétrica

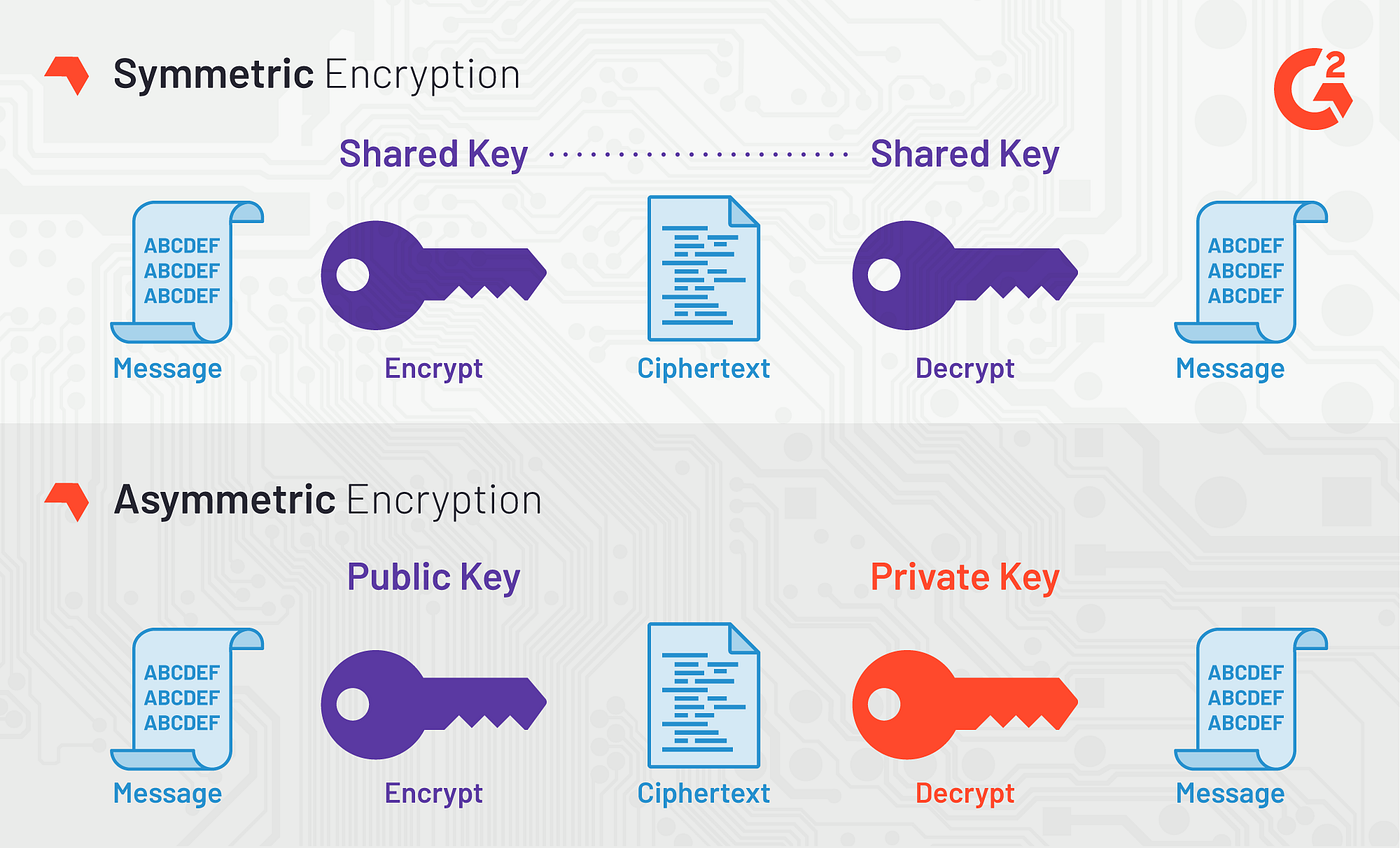

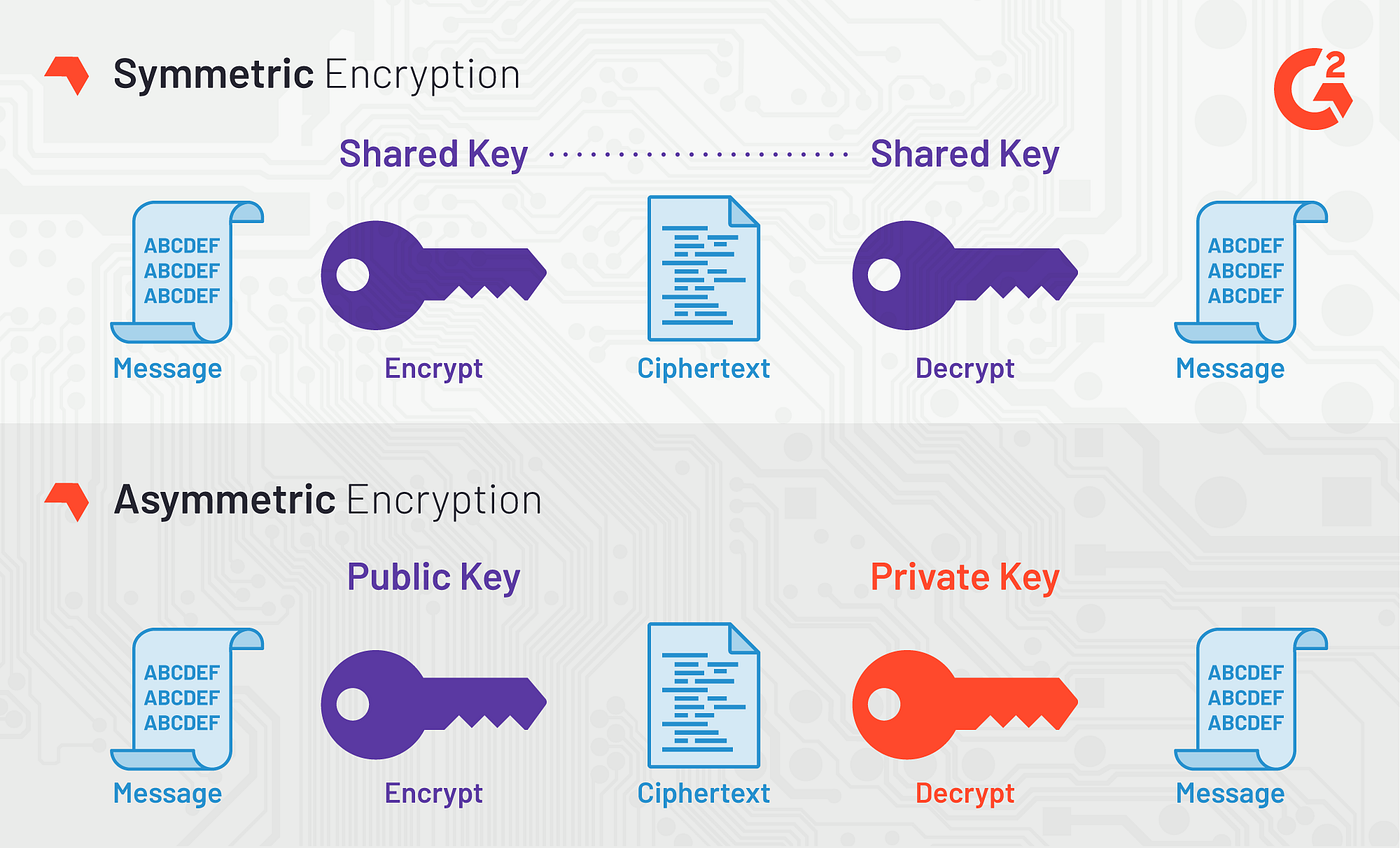

AES-256 es un algoritmo de cifrado simétrico, lo que significa que utiliza una única clave tanto para cifrar como para descifrar los datos. Esto lo distingue de los sistemas de criptografía de clave pública o asimétrica, como RSA, que utilizan un par de claves diferentes: una clave pública para cifrar y una clave privada para descifrar. La principal ventaja de la criptografía simétrica como AES-256 es su velocidad y eficiencia. Al utilizar una sola clave, el proceso de cifrado y descifrado es más rápido y requiere menos recursos computacionales en comparación con los sistemas asimétricos. Esto los hace ideales para proteger grandes volúmenes de datos o aplicaciones que requieren un alto rendimiento. Por otro lado, la criptografía de clave pública es más adecuada para el intercambio seguro de claves y la autenticación. Su fortaleza radica en la capacidad de distribuir de manera segura la clave pública, mientras que la clave privada permanece en secreto.

En la práctica, muchos sistemas combinan ambos enfoques: utilizan criptografía asimétrica para el intercambio seguro de la clave simétrica, y luego emplean AES-256 u otros algoritmos simétricos para el cifrado real de los datos. Esto aprovecha las fortalezas de ambos sistemas y proporciona una solución de cifrado robusta y eficiente.

Por otro lado, la criptografía de clave pública es más adecuada para el intercambio seguro de claves y la autenticación. Su fortaleza radica en la capacidad de distribuir de manera segura la clave pública, mientras que la clave privada permanece en secreto.

En la práctica, muchos sistemas combinan ambos enfoques: utilizan criptografía asimétrica para el intercambio seguro de la clave simétrica, y luego emplean AES-256 u otros algoritmos simétricos para el cifrado real de los datos. Esto aprovecha las fortalezas de ambos sistemas y proporciona una solución de cifrado robusta y eficiente.